新MOVEit Transfer漏洞警报

重点提示

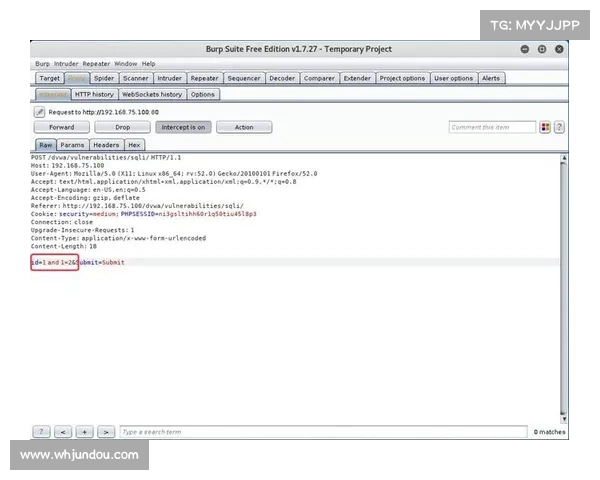

Progress Software 公司刚刚披露了一个新的 MOVEit Transfer 认证绕过漏洞CVE20245806,该漏洞允许攻击者在不知道凭证的情况下访问账户。漏洞被评为 CVSS 91 的严重性分数,已于 6 月 11 日开始发布补丁。安全团队需立即优先处理此漏洞的修补工作,以防止类似于去年 Clop 勒索病毒事件造成的重大损失。对所有访问日志进行仔细监控,及时响应可疑活动。组织应及时更新其漏洞管理程序,以应对此次漏洞。两天前,Progress Software Corporation 正式披露了一个新的 MOVEit Transfer 认证绕过漏洞,该漏洞标识为 CVE20245806。这一漏洞让攻击者有机可乘,可以在不知晓凭证的情况下获得账户访问权限。MOVEit 提供商将其评定为 CVSS 91 的严重性,引发了广泛的关注。6 月 11 日,Progress 软件已经开始分发补丁,而在 6 月 25 日才公布这一信息。

面对不断加剧的安全威胁,安全团队需加速修补,这主要是由于去年 Clop 勒索病毒团伙利用 MOVEit 漏洞窃取了数百名用户及其客户的数据而造成的重大损失。Action1 的联合创始人兼总裁 Mike Walters 指出,根据 Shadowserver 报告,目前约有 1700 个 MOVEit Transfer 实例在网上可用,大多数位于北美。Censys 的数据显示,美国是有 2700 个实例,紧随其后的是英国和德国。

海外加速器

海外加速器安全团队应注意以下五点关于新 MOVEit Transfer 漏洞 CVE20245806:

把修补新 MOVEit 漏洞视为首要任务。积极主动的修补措施对于有效降低风险至关重要,特别是考虑到 MOVEit Transfer 漏洞 CVE20245806 已受到威胁行为者的主动利用。Keeper Security 的安全和架构副总裁 Patrick Tiquet 建议:“及时应用 Progress Software 的补丁,并核实其在所有系统上的成功部署。”

还需加强监控能力,及早检测任何可疑活动,并定期进行审计以确保持续安全。Bugcrowd 创始人兼首席战略官 Casey Ellis 补充说,团队应根据所使用的版本更新至 2023011、202316 或 202402。他指出,未修补的系统极易受到攻击,而 MOVEit 及其所访问数据的特性使其成为攻击者的热门目标。

密切关注所有访问日志。Bugcrowd 的 Ellis 表示,安全团队应仔细审查访问日志和系统活动,以寻找任何利用尝试或未经授权访问的迹象。要特别留意异常的登录模式、访问尝试以及可能表明漏洞利用的数据传输活动。由于 MOVEit 曾被 Clop 广泛且成功地利用,这意味着其他勒索病毒、RaaS 及 IAB 团体也可能瞄准这个新的漏洞。通过对可疑活动做出反应,安全团队可以创造机会,减少攻击可能造成的潜在损失。

利用所有最新的安全研究。确保团队订阅相关的安全通告,关注网络安全论坛,并参与行业特定的威胁情报社区。Ellis 表示,这个新漏洞可能会引发围绕 MOVEit 软件的新一波研究,从中可能会揭示出其它可被利用的漏洞。了解哪些威胁行为者正在利用这些漏洞,以及目的何在,在早期是非常重要的。及时了解最新动态和攻击者的战术可以帮助团队进行预测,对潜在攻击做好准备。

遵循 Progress Software 关于如何修复未修补第三方组件的指导。Fortinet 的高级威胁情报工程师 James Slaughter 解释说,不幸的是,CVE20245806 显露了 MOVEit 使用的一个第三方组件的漏洞。由于目前尚无修复方案,Slaughter 指出,安全团队必须遵循 Progress Software 的指导,以降低潜在风险:

确保团队已