Google Cloud存在重大漏洞,数百万实例陷入风险

关键要点

研究者发现了名为“CloudImposer”的漏洞,可能使数百万个Google Cloud实例面临远程劫持风险。此漏洞允许攻击者在不需要身份验证或访问权限的情况下,在云服务器上执行代码。利用该漏洞,攻击者可以创建被污染的云实例,可能引发供应链攻击。Google已修复该漏洞,但此类弱点并不新鲜,可能影响其他云服务提供商。十分少见的是,此漏洞并没有获得CVE编号。近日,研究人员揭示了一个严重漏洞,名为“CloudImposer”,可能导致数百万个Google Cloud实例面临远程劫持的风险。根据来自研究团队Tenable的说法,该缺陷允许远程攻击者在云服务器上执行代码,且无需任何身份验证或访问权。

如果攻击者利用这一漏洞,便可以创建被破坏的云实例,从而为供应链攻击铺平道路。此类攻击中,服务提供商会被攻陷,进而影响依赖于该单一服务的众多客户。

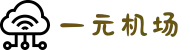

Tenable的研究员Liv Matan解释,这种缺陷源于依赖混淆错误。换言之,Google Cloud平台GCP在新云实例启动时未能正确检查预加载的捆绑服务。

这意味着,攻击者有可能将新云服务器指向一个恶意库,然后创建数千个被污染的云实例。

尽管Google已对这一漏洞进行了修复,Matan表示,此类漏洞并不新鲜,可能对其他服务提供商产生影响。

“受影响的GCP服务有App Engine、Cloud Function和Cloud Composer,”Matan指出。

“这项研究表明,尽管依赖混淆攻击技术早在数年前就被发现,但令人吃惊的是,对于这一技术的认知和预防措施,即使在像Google这样的领先科技供应商中也仍然十分匮乏。”

此漏洞没有获得CVE编号。一般来说,云服务的漏洞通常不会获得CVE编号,因为它们不在本地安装软件的范畴内。

虽然漏洞本身已经足够严重,但Tenable指出,Google在此问题上的文档并未对该漏洞提供太多帮助。研究人员发现,公司的管理者指南中包含的指示,可能为利用此漏洞的攻击提供了条件。

Matan表示:“截至目前,我们可以推测,许多遵循该指引的GCP客户,正在受影响服务中安装私有包时,可能会利用这一论点。”

“这些客户面临依赖混淆的风险,攻击者可能会在他们的环境中执行代码。”

海外加速器影响的服务漏洞类型App Engine依赖混淆漏洞Cloud Function依赖混淆漏洞Cloud Composer依赖混淆漏洞此外,企业应采取措施提高对依赖混淆及其防范的认知,以保护云环境免受潜在攻击。