VMware 证实其 Aria Operations for Networks 工具存在被利用的漏洞

关键要点

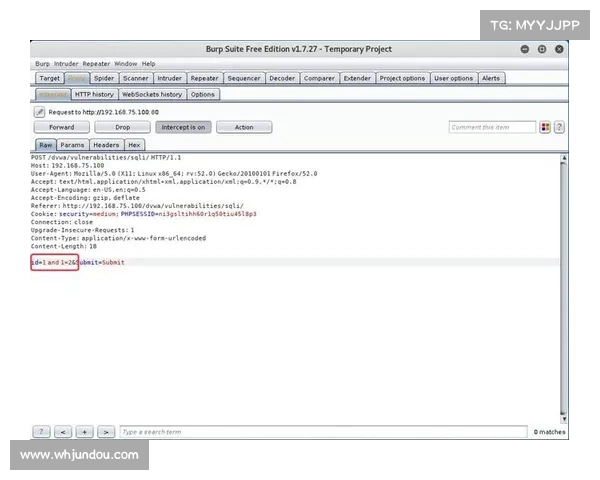

VMware 确认其 Aria Operations for Networks 工具中的一个命令注入漏洞正在被攻击者利用。该漏洞被追踪为 CVE202320887,CVSS 得分为 98,允许攻击者远程执行代码。研究人员在 GitHub 上发布了一个利用该漏洞的概念证明PoC,随即观察到了实际的利用尝试。VMware 建议用户及时应用补丁以保护环境。VMware 已确认,其 Aria Operations for Networks 工具中最近修补的一个关键命令注入漏洞正在被实际利用。该确认是在 GitHub 上公布攻击技术的概念验证PoC一周后发出的,且在研究人员报告观察到利用此 PoC 代码的尝试后五天内做出的。

该被利用的漏洞是 VMware 在 6 月 7 日披露的三项高危漏洞之一,CVSS 得分为 98,使攻击者得以在目标系统上远程执行代码。Aria Operations for Networks 监控工具之前称为 vRealize Network Insight用于提供“网络可视化和分析,以加速微分段安全、在应用迁移时最小化风险、优化网络性能,并自信地管理和扩展 VMware NSX、VMware SDWAN 和 Kubernetes 部署”。

补丁发布前未发现利用行为

在本月早些时候,VMware 宣布了三项补丁,并建议客户“及时应用以保护其环境”,但当时表示未发现任何漏洞被利用的案例。然而在周二,VMware 更新了其 6 月 7 日的公告,确认“CVE202320887 的攻击行为已经发生”。

在 6 月 7 日披露的三项漏洞均由 Trend Micro 的 Zero Day Initiative 发现。另两项漏洞包括 CVE202320888,它是一个身份验证反序列化漏洞,CVSS 得分为 91,以及 CVE202320889,允许命令注入攻击并可能导致信息泄露,得分为 88。

CVE202320888 和 CVE202320889 是由安全研究员 Sina Kheirkhah 发现的,而 CVE202320887 是由一位匿名研究员报告的。在 6 月 13 日的博客 中,Kheirkhah 表示,在与 Zero Day Initiative 合作期间,他也发现并报告了 CVE202320887,但“我被一位匿名研究员超越了,他先报告了该漏洞”。他的文章分析了该漏洞,并提供了 CVE202320887 的概念证明。

“该漏洞由两个问题链组成,导致远程代码执行 (RCE),可以被未经过身份验证的攻击者利用,”他写道。

PoC 发布后出现攻击

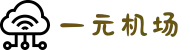

Kheirkhah 还在 GitHub 上发布了 PoC 代码,并解释了 Aria Operations for Networks 工具在通过 Apache Thrift RPC远程过程调用接口接受用户输入时,“存在命令注入漏洞”。

“该漏洞允许远程未经过身份验证的攻击者以 root 用户身份在底层操作系统上执行任意命令。RPC 接口由反向代理保护,但可以被绕过。”

两天后,GreyNoise 研究分析师 Jacob Fisher 发布了一篇博客,提到了 Kheirkhah 的 PoC。

“在撰写本文时,我们观察到了利用上述概念证明代码的尝试大规模扫描活动,试图启动一个反向 shell 连接到一个攻击者控制的服务器,以接收进一步的命令,”Fisher 写道。

GreyNoise 在 6 月 13 日设立了一个标签,跟踪与尝试利用 CVE202320887 相关

一元机场官网登录