骗取 Google Meet、Zoom 和 Skype 网站的攻击

文章重点

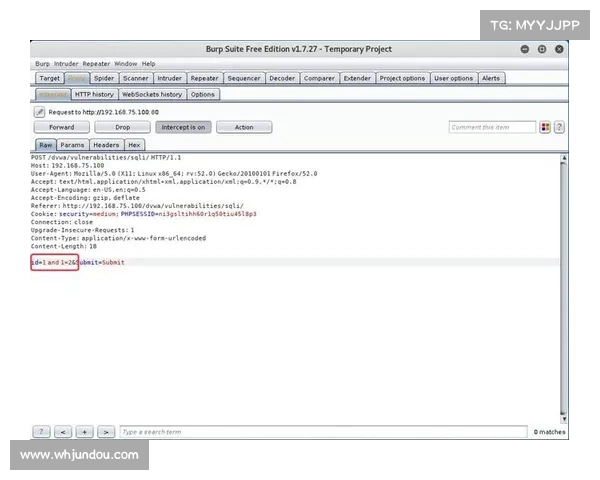

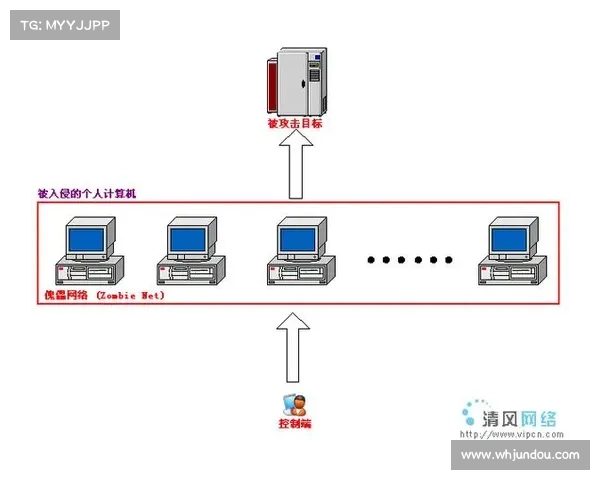

自十二月以来,攻击者利用伪造的会议网站进行攻击,部署各种远程访问特洛伊木马。Windows系统受到了NjRAT和DCRat特洛伊木马的影响,特定的Android设备则受到了SpyNote RAT的分发。骗取技术被用来诱使受害者下载来自诈骗网站的应用。针对iOS设备的攻击似乎并不存在,因为该网站的iOS按钮会重定向至Apple App Store的Skype应用。根据黑客新闻,自2019年12月以来,攻击者已经启动了涉及伪造Google Meet、Zoom和Skype网站的攻击,目的是部署各种远程访问特洛伊木马。Zscaler ThreatLabz的报告显示,受这些攻击影响的Windows系统受到了NjRAT和DCRat特洛伊木马的侵犯,而SpyNote RAT则被分发到针对性的Android设备上。

以下是攻击方式的摘要:

一元机场官网登录功能说明伪造网站攻击者创建的伪造会议平台特洛伊木马NjRAT、DCRatWindows和SpyNote RATAndroid骗取技术透过拼写错误诱导目标下载应用攻击者利用拼写错误的技术来吸引目标下载应用程序,这些应用程序在伪造网站中设置了各种操作系统的下载按钮。不过,根据调查,这些攻击似乎并未针对iOS设备,因为网站的iOS按钮会自动重定向至官方的Apple App Store中的Skype应用。这一发现是在AhnLab安全情报中心报告了Windows和Linux系统在利用免费在线记事本平台aNotepad来扩散WogRAT恶意软件之后作出的。

因此,使用者在使用类似服务的同时须提高警惕,避免向不明来源下载应用,并加强自身系统的安全防护。